WordPress исправляет критическую проблему внедрения PHP-объектов

Исправлена ошибка раскрытия информации с высокой оценкой CVSS

В последнем выпуске безопасности WordPress исправлена проблема с удаленным использованием инъекций объектов PHP с базовым баллом 10,0, что позволяет злоумышленникам в режиме удаленного доступа выполнять произвольный код в целевой системе.

«Сэм Томас обнаружил, что участники могут создавать метаданные таким образом, чтобы это приводило к внедрению объектов PHP», - говорит команда Wordpress.

Согласно OWASP Foundation, «PHP Object Injection - это уязвимость на уровне приложения, которая может позволить злоумышленнику выполнять различные виды вредоносных атак, таких как внедрение кода, SQL-инъекция, обход пути и отказ в обслуживании приложения, в зависимости от контекста».

Этот тип уязвимости заключается в неправильной очистке пользовательского ввода перед его передачей для обработки в функцию PHP unserialize.

В случае проблемы безопасности, исправленной в выпуске WordPress 5.0.3, потенциальные злоумышленники, которые успешно скомпрометируют целевую систему, могут выполнить произвольный код.

Всем пользователям WordPress рекомендуется выполнить обновление до версии 5.0.3, чтобы заблокировать возможные атаки, которые могут привести к состоянию внедрения объекта PHP.

Wordpress также исправляет множество уязвимостей XSS и обход ограничений

Wordpress 5.0.3 также исправляет две уязвимости обхода ограничений безопасности, которые могут позволить удаленным злоумышленникам обойти защиту на атакуемой системе и создавать сообщения со специально созданным вводом.

Кроме того, в этом выпуске безопасности исправлены три проблемы межсайтового скриптинга (XSS), которые потенциально могут привести к краже конфиденциальной информации, атакам с диска при загрузке, фальсификации веб-страницы и фишинговым атакам.

В блоге WordPress о безопасности выпуска говорится, что «специально созданные вводы URL-адресов могут привести к уязвимости межсайтового скриптинга в некоторых обстоятельствах. Сам WordPress не был затронут, но в некоторых ситуациях плагины могут быть уязвимы».

Удаленные злоумышленники могут использовать целевые веб-серверы, на которых установлены непатентованные версии WordPress, чтобы использовать уязвимость раскрытия информации для доступа к адресам электронной почты и паролям по умолчанию.

Другие статьи

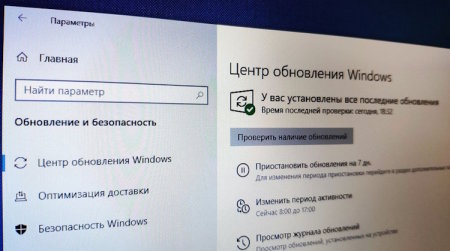

Исправляем ошибку установки обновлений Windows 10

Windows 10 — это уже не самая новая операционная система от Microsoft, но иногда пользователи

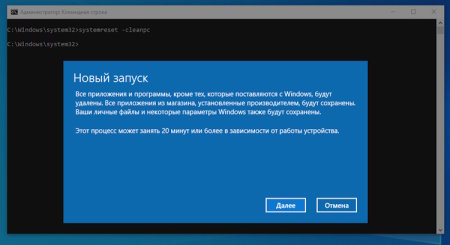

Сброс сетевых настроек Windows - командная строка

Сетевые проблемы могут быть очень раздражающими и влиять на нашу работу и повседневную жизнь. В