8 типов кибератак, которых стоит остерегаться

Цифровая Крепость

В режиме реального времени, все предприятия, большие и малые, должны быть начеку, так как они могут стать мишенью для вредоносных атак хакеров и стать жертвой кибер - атаки. Поэтому ИТ-персонал необходимо постоянно информировать о новых угрозах и рисках.

Вот 8 типов кибератак, которые должен знать каждый специалист по безопасности :

1. Вторжение в корпоративную сеть

Вторжение относится к любой несанкционированной активности на сеть Вашего . Есть много методов, которые хакеры используют для вторжения в сеть. Вторжения часто представляется как необычное поведение, но это часто бывает трудно определить.

2. Вымогатели

Одна из наиболее распространенных и опасных угроз - это хакеры , которые блокируют системы шифрования или даже целые сети жертв, а затем просят деньги, чтобы дать им ключ к расшифровке. Успешная атака программы-вымогателя может принести злоумышленнику миллионы.

В большинстве случаев хакеры оставляют сообщение жертвам и информируют их о блокировке их файлов и сумме, которую они должны заплатить, чтобы снова получить доступ . Если жертвы не платят, ключ дешифрования будет поврежден, что сделает данные навсегда недоступными.

Однако в последние месяцы перебои в подаче электроэнергии сопровождались ежедневными утечками . Хакеры крадут данные жертв, и, если они не платят выкуп, они публикуют данные в Интернете.

3. Внутренние угрозы

Для внутренних угроз при разговоре с кем-то через орган (или партнера, поставщика и т. Д.) С авторизованным доступом делать действия, которые ставят под угрозу данные компании или другие важные системы.

4. Атаки методом грубой силы

Атаки грубой силы очень распространены и часто являются первым этапом еще более сложной атаки. Хакеры тест потенциальных комбинаций имен пользователей и паролей , пока они не находят правильный , который даст им доступ к счетам.

Одним из лучших способов противодействовать этим кибератакам является использование многофакторной аутентификации или часто меняющихся кодов доступа со сложными комбинациями цифр, букв, символов и т. Д.

5. DDoS-атаки

Такая атака происходит, когда злоумышленник пытается нарушить нормальное движение сети. Обычно это достигается за счет чрезмерного «трафика» в Интернете . Думайте об этом как о пробках, блокирующих шоссе, препятствующих нормальному движению.

6. Экспорт данных

Интеллектуальный анализ данных - это несанкционированная передача данных за пределы вашей организации . Это одна из наиболее распространенных кибер - атак . Кражу данных можно осуществить разными способами (вручную, путем заражения устройств вредоносным ПО и т. Д.).

7. Вредоносное ПО

Вредоносное ПО, разработанное злоумышленниками для получения доступа к сетям или для серьезного повреждения данных или системы . Вредоносное ПО обычно доставляется в виде ссылки или файла по электронной почте и требует, чтобы пользователь щелкнул ссылку или открыл файл для запуска вредоносного ПО. Это один из старейших методов атаки (впервые появился в 1970-х годах), но он остается одним из самых эффективных.

8. Атаки с заполнением учетных данных

Это одна из самых распространенных угроз 2020 года, ответственная за недавние взломы TurboTax , Disney + и тачку . Хакеры проверяют учетные данные, которые были утечкой из-за других утечек данных. Взлом учетных данных очень опасен, поэтому мы никогда не должны использовать одни и те же учетные данные для разных учетных записей и служб. Нарушение одной учетной записи также позволит нарушить другие, имеющие такие же пароли.

По материалам ru.sеcnеws.gr

Другие статьи

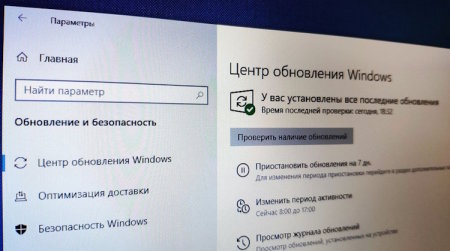

Исправляем ошибку установки обновлений Windows 10

Windows 10 — это уже не самая новая операционная система от Microsoft, но иногда пользователи

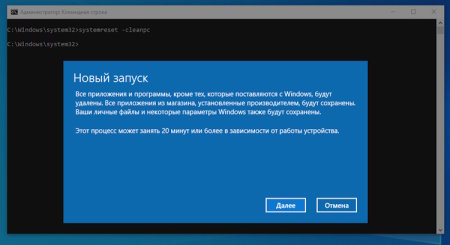

Сброс сетевых настроек Windows - командная строка

Сетевые проблемы могут быть очень раздражающими и влиять на нашу работу и повседневную жизнь. В