Критическая ошибка плагина WordPress допускает автоматическое поглощение

Злоумышленники могут использовать критическую уязвимость в плагине WP Product Review Lite, установленном на более чем 40 000 сайтах WordPress, для внедрения вредоносного кода и потенциального захвата уязвимых веб-сайтов. WP Product Review Lite помогает владельцам сайтов быстро создавать собственные обзорные статьи, используя предопределенные шаблоны. Плагин поставляется с поддержкой включения партнерских ссылок, расширенных фрагментов, просмотра виджетов, а также кнопок покупки для дополнительных потоков монетизации.

Постоянный XSS, ведущий к поглощению сайта

Ошибка WP Product Review Lite, обнаруженная исследовательской группой Sucuri Labs, может быть удаленно использована злоумышленниками, не прошедшими проверку подлинности. Они могут обойти функцию очистки входных данных WordPress для запуска атак Stored Cross-Site Scripting (Stored XSS), которые при успешной эксплуатации позволяют им внедрять вредоносные сценарии во все продукты, хранящиеся в базе данных целевого сайта.

К счастью, команда Sucuri Labs не знает о каких-либо попытках эксплуатации, направленных в настоящее время на эту уязвимость.

«Неидентифицированные атаки очень серьезны, потому что они могут быть автоматизированы, что делает их легкими для установок хакерами, которые задают широко распространенные атаки на уязвимые веб - сайты». объяснил Джон Кастро исследователь Sucuri Labs.

«Количество активных установок, простота эксплуатации и последствия успешной атаки делают эту уязвимость особенно опасной».

Уязвимая функция

Если злоумышленники могут успешно заставить администратора сайта получить доступ к скомпрометированным продуктам, они могут перенаправить администратора на вредоносный сайт или украсть куки сеанса для аутентификации от имени администратора.

Это позволило бы субъектам угроз добавлять новые учетные записи администратора, чтобы полностью захватить взломанный сайт WordPress.

Посетители сайта также подвергаются атакам, поскольку злоумышленники могут использовать вредоносный скрипт, выполняемый в их браузере, для перенаправления этих посетителей на вредоносные сайты.

Тысячи сайтов все еще подвержены атакам

Разработчик WP Product Review Lite, ThemeIsle, исправил уязвимость в версии 3.7.6, выпущенной 14 мая, на следующий день после того, как Sucuri Labs сообщила об этом. Пользователям настоятельно рекомендуется как можно скорее обновить свой плагин до последней версии, чтобы предотвратить потенциальные атаки с целью захвата их веб-сайтов или перенаправления посетителей и администраторов на вредоносные сайты.

Почти 7 000 пользователей обновили исправленную версию WP Product Review Lite с момента выпуска, причем более 33 000 сайтов, на которых работают уязвимые версии плагина, по-прежнему подвержены атакам.

Другие статьи

Исправляем ошибку установки обновлений Windows 10

Windows 10 — это уже не самая новая операционная система от Microsoft, но иногда пользователи

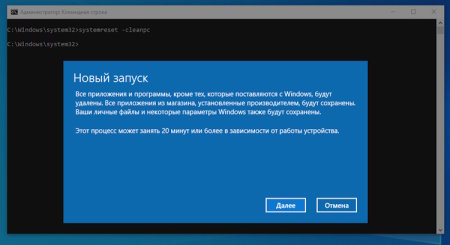

Сброс сетевых настроек Windows - командная строка

Сетевые проблемы могут быть очень раздражающими и влиять на нашу работу и повседневную жизнь. В