Команда Nmap в Linux или сканируем сетевые порты

Сетевой сканер Nmap известен благодаря фильму «Матрица». Он использовался для взлома сетей. Статья расскажет подробнее о приложении и кратко опишет, как его использовать. Все действия производятся на ОС Ubuntu 18.04.3.

Приложение расширяется за счет использования собственного языка скриптов. В 95% случаев администраторы самостоятельно дорабатывают решение под свои задачи. Такой подход делает утилиту незаменимым помощником.

С другой стороны, Nmap используют и злоумышленники, чтобы найти места взлома информационной системы.

sudo apt-get install nmap

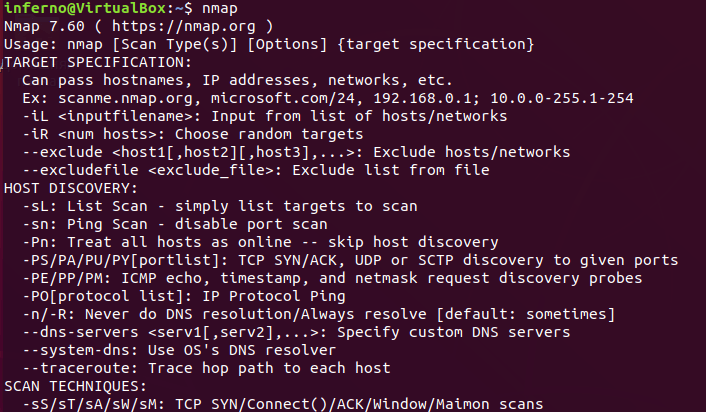

Инсталляция займет не более 4 минут. Запуск утилиты осуществляется командой nmap с дополнительными ключами. Если требуется ознакомиться с синтаксисом и возможностями, вводим наименование ПО в терминале и нажимаем Enter.

Что за команда Nmap?

Nmap представляет собой инструмент, который сканирует порты на рабочих станциях и серверах. Полученная информация используется системными администраторами для того, чтобы определить уязвимые места в сетевой инфраструктуре, идентифицировать цепочку «программа – используемый порт», найти хосты, подключенные к общей сети, и т.д.Приложение расширяется за счет использования собственного языка скриптов. В 95% случаев администраторы самостоятельно дорабатывают решение под свои задачи. Такой подход делает утилиту незаменимым помощником.

С другой стороны, Nmap используют и злоумышленники, чтобы найти места взлома информационной системы.

Установка и синтаксис Nmap

По умолчанию программа недоступна в дистрибутивах ОС семейства Linux. Установим ее из официального репозитория.sudo apt-get install nmap

Инсталляция займет не более 4 минут. Запуск утилиты осуществляется командой nmap с дополнительными ключами. Если требуется ознакомиться с синтаксисом и возможностями, вводим наименование ПО в терминале и нажимаем Enter.

Справочник.

Общий вид команды для сканирования выглядит следующим образом:

Nmap key target

Key – опция, с которой проводится сканирование. Утилита обладает множеством возможностей.

Target – конечная точка. Это может быть сайт, имя компьютера, IP-адрес и т.д.

Разработчики программы создали специальный веб-ресурс для тестирования возможностей Nmap. Его адрес: http://sсanme.nmаp.оrg

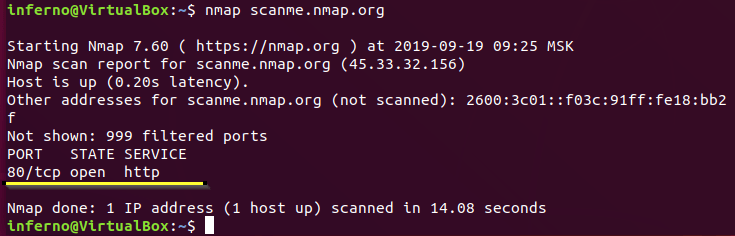

Для начала проверим работоспособность Nmap на сайте без опций.

nmap scanme.nmap.org

Получим следующие данные.

Общий вид команды для сканирования выглядит следующим образом:

Nmap key target

Key – опция, с которой проводится сканирование. Утилита обладает множеством возможностей.

Target – конечная точка. Это может быть сайт, имя компьютера, IP-адрес и т.д.

Разработчики программы создали специальный веб-ресурс для тестирования возможностей Nmap. Его адрес: http://sсanme.nmаp.оrg

Для начала проверим работоспособность Nmap на сайте без опций.

nmap scanme.nmap.org

Получим следующие данные.

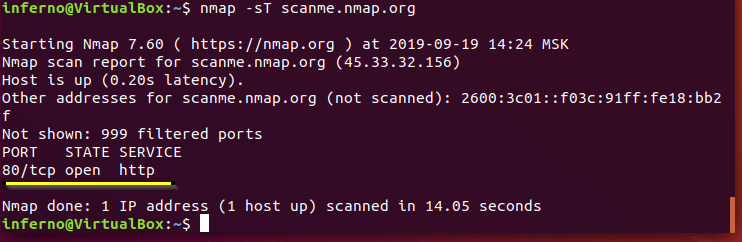

Сканирование сайта.

Изображение выше показывает, что на ресурсе открыт порт 80 по протоколу TCP. Через него работает служба HTTP.

Поле State принимает четыре значения. Open означает, что порт открыт, а Closed – закрыт, т.е. ни одна программа не использует его. Третий вариант – Filtred, т.е. порт блокируется межсетвым экраном или фильтром. Последнее значение Unfiltered обозначает, что Nmap не определил, открыт ли порт или закрыт.

nmap –sT scanme.nmap.org

Изображение выше показывает, что на ресурсе открыт порт 80 по протоколу TCP. Через него работает служба HTTP.

Поле State принимает четыре значения. Open означает, что порт открыт, а Closed – закрыт, т.е. ни одна программа не использует его. Третий вариант – Filtred, т.е. порт блокируется межсетвым экраном или фильтром. Последнее значение Unfiltered обозначает, что Nmap не определил, открыт ли порт или закрыт.

Опции

Расскажем про наиболее востребованные ключи, которые используются при работе с утилитой.- sL. Находит все рабочие станции, подключенные к сети, не сканирует на наличие уязвимостей или другой информации.nmap -sL

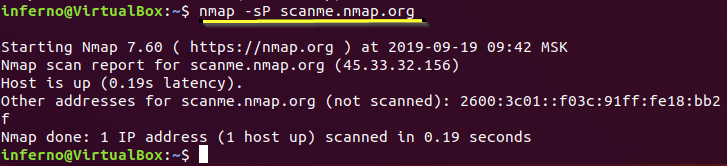

- sP. Альтернатива команды ping: проверяет доступность узла.nmap –sP hostname

Hostname – имя узла, IP-адрес или сайт. Пример использования ключа ниже.

- Проверить доступность узла.

- -sS/sT/sA/sW/sM – любой из ключей запускает сканирование по протоколу TCP.

- –sU использует протокол UDP для сканирования.

- –O определяет операционную систему, которая установлена на конечной точке.sudo nmap –O scanme.nmap.org

Важно! Ключ –O работает только с правами root.

- Для сканирования определенных портов указывают ключ –p. Он задает диапазон, по которому работает nmap.

- Также можно регулировать скорость работы утилиты. Для этого используется параметр –T. Он принимает значения от одного до пяти. Синтаксис выглядит следующим образом:nmap –sL –T[2] scanme.nmap.org

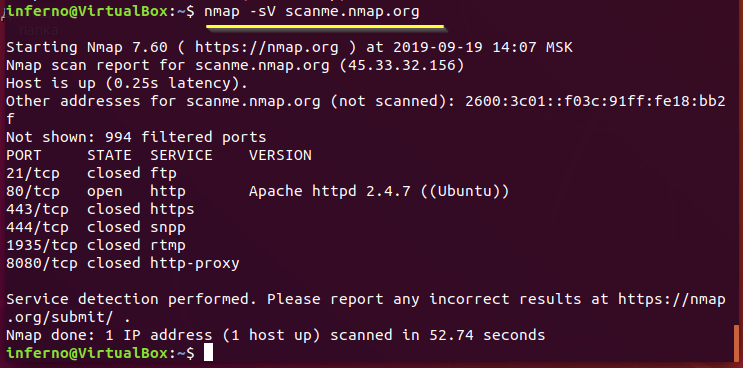

- Опция –sV детектирует имя службы, которая запущена на определенном порту. Если задать без уточнения, то nmap выдаст список всех найденных портов.nmap –sV scanme.nmap.org

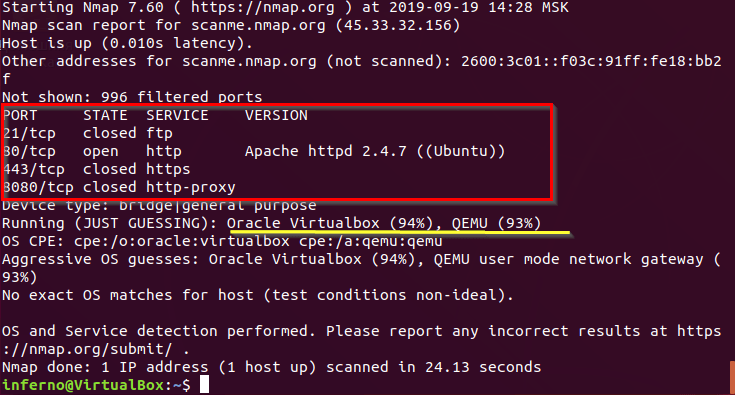

Результат показан ниже.

- Определение имени служб.

- Использование функции –A активирует агрессивный режим сканирования. В этом случае nmap подключает встроенные скрипты для выполнения указанных функций совместно с ключом.

Важно! Использование данного режима в большинстве случаев воспринимается клиентской стороной как сетевая атака. Рекомендуется аккуратно использовать опцию –A.

- Утилита может сменить физический адрес указанного сетевого адаптера. Для этого вводим ключ —spoof-mac, а после него прописываем новый адрес.

Как пользоваться Nmap?

Приведем небольшой пример, как работать с nmap. В качестве примера используем ресурс scanme.nmap.org.Определение ОС и ПО

Для начала просканируем свободные порты, чтобы определить, для чего используется данный хост.nmap –sT scanme.nmap.org

Найти открытый порт.

У сайта открыта только служба HTTP, т.е. он используется как веб-сервер. Теперь определим, какую операционную систему он использует.

sudo nmap –sV -O scanme.nmap.org

Учитывая, что Ubuntu запущена под виртуальной машиной, программа определяет ОС как VirtualBox.

У сайта открыта только служба HTTP, т.е. он используется как веб-сервер. Теперь определим, какую операционную систему он использует.

sudo nmap –sV -O scanme.nmap.org

Учитывая, что Ubuntu запущена под виртуальной машиной, программа определяет ОС как VirtualBox.

Определить операционную систему.

Как понятно из картинки выше, на источнике закрыты порты, которые работают по протоколу FTP, HTTPS и HTTP-Proxy. На открытом порте установлено программное обеспечение Apache 2.4.7 под управлением операционной системой Ubuntu.

Как понятно из картинки выше, на источнике закрыты порты, которые работают по протоколу FTP, HTTPS и HTTP-Proxy. На открытом порте установлено программное обеспечение Apache 2.4.7 под управлением операционной системой Ubuntu.

Важно! Информация о программном обеспечении собрал ключ –Sv.

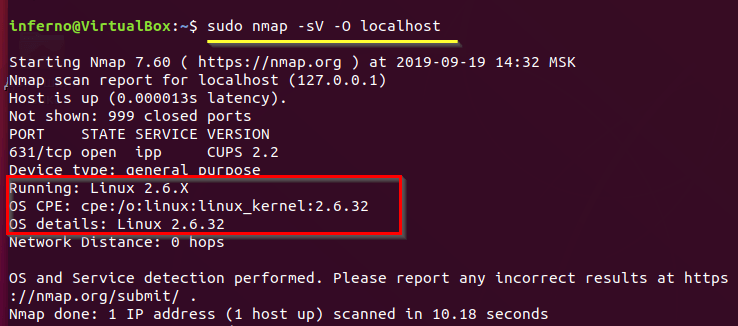

Если же указать в качестве конечно точки localhost, то утилита покажет версию ядра ОС.

Детектирование ОС.

Таким образом, собрать отчет по установленным операционным системам и программам внутри корпоративной сети можно воспользовавшись одной командой.

nmap –sP 192.168.2.5-15

Аналогично в качестве фильтра устанавливают маску подсети, если она доступна.

nmap –sP 192.168.2.0/24

sudo apt-get install zenmap

Таким образом, собрать отчет по установленным операционным системам и программам внутри корпоративной сети можно воспользовавшись одной командой.

Проверить доступность

Если требуется произвести сбор информации по определенным адресам, то просто перечислим их через ключ –sP. Он определит какие доступны в сети, а какие – отключены. Например, администратору необходимо проверить доступность компьютеров с адресами 5-15. Задаем следующую команду:nmap –sP 192.168.2.5-15

Аналогично в качестве фильтра устанавливают маску подсети, если она доступна.

nmap –sP 192.168.2.0/24

Графическая оболочка

Логично предположить, что со временем разработали графический интерфейс nmap для более комфортного использования. Оболочка называется Zenmap. Она доступна в официальных репозиториях Linux. Вводим в терминале команду:sudo apt-get install zenmap

Важно! Запускаем оболочку только с правами администратора, т.к. часть опций nmap доступна только привилегированным пользователям.

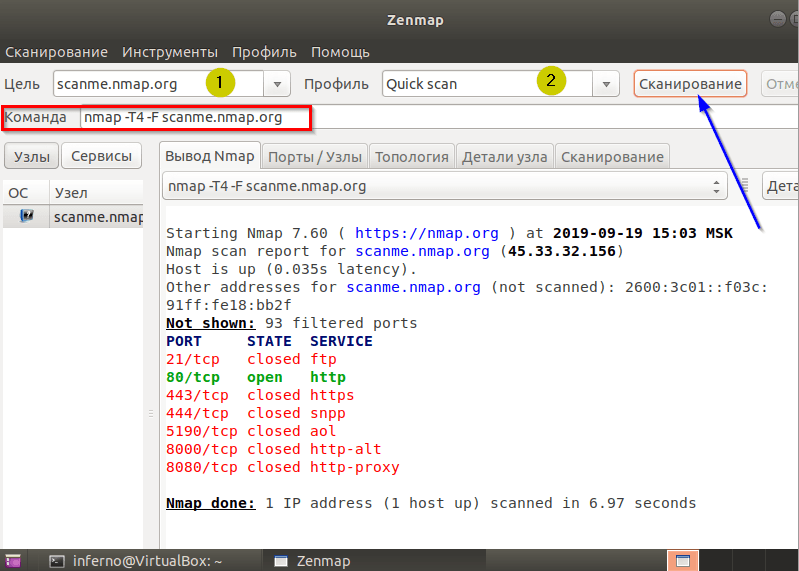

Интерфейс простой и понятный.

Графическая оболочка nmap.

В первом поле указываем адрес объекта, который будет обрабатываться утилитой. Во втором выбираем профиль сканирования. При это в строке команда отобразится синтаксис nmap в зависимости от выбранного профиля.

Нажимаем кнопку «Сканирование». Результат будет представлен ниже в рабочей области. Открытые порты выделяются зеленым цветом, а закрытые – красным.

Для более детальной информации присутствуют вкладки. Например, нажав на «Топология», администратор увидит графическое построение сети. Соответственно, при помощи zenmap составляется карта сети внутри компании.

Если требуется указать дополнительные ключи для nmap, то вписываем их в строку «Команда».

В первом поле указываем адрес объекта, который будет обрабатываться утилитой. Во втором выбираем профиль сканирования. При это в строке команда отобразится синтаксис nmap в зависимости от выбранного профиля.

Нажимаем кнопку «Сканирование». Результат будет представлен ниже в рабочей области. Открытые порты выделяются зеленым цветом, а закрытые – красным.

Для более детальной информации присутствуют вкладки. Например, нажав на «Топология», администратор увидит графическое построение сети. Соответственно, при помощи zenmap составляется карта сети внутри компании.

Если требуется указать дополнительные ключи для nmap, то вписываем их в строку «Команда».

Заключение

Публикация рассказала о сетевой утилите nmap, а также ее основным функциям, которые наиболее часто используется при работе с ней.httрs://tеhnichка.рrо/nmаp-linux/

Другие статьи

Исправляем ошибку установки обновлений Windows 10

Windows 10 — это уже не самая новая операционная система от Microsoft, но иногда пользователи

Сброс сетевых настроек Windows - командная строка

Сетевые проблемы могут быть очень раздражающими и влиять на нашу работу и повседневную жизнь. В