Недостаток безопасности Evernote

Расширение Chrome позволило хакерам обойти функцию безопасности сайта

Одно из расширений Evernote в Chrome было ошибочным, так как хакер мог украсть конфиденциальные данные через сторонний онлайн-сервис.

Это было обнаружено фирмой по безопасности Guardio, которая не только раскрыла уязвимость в Evernote, но и разработала рабочее подтверждение концепции, показывающей, как хакер может получить такую информацию, как информация в социальных сетях, финансовые данные, данные о покупках, сообщения, информация для аутентификации, электронные письма.

Guardio также сказал, что около 4600000 человек являются потенциальными жертвами, учитывая, сколько раз было загружено расширение Evernote Web Clipper для Google Chrome. Недостаток называется универсальным межсайтовым скриптингом (UXSS или Universal XSS), также известным как CVE-2019-12592.

Evernote был скомпрометирован 27 мая, а 31 мая выпустили патч. Было подтверждено, что патч был полностью функциональным с 4 июня.

Если вы не уверены, защищены ли вы или нет, перейдите к chrome: // extensions /? Id = pioclpoplcdbaefihamjohnefbikjilc и убедитесь, что вы используете версию 7.11.1 или выше.

Обнаруженная нами уязвимость является свидетельством важности тщательного изучения расширений браузера. Люди должны знать, что даже самые надежные расширения могут содержать путь проникновения для злоумышленников», - сказал технический директор Guardio Майкл Вайнштейн.

«Все, что нужно, - это одно опасное расширение для компрометации всего, что вы делаете или храните в Интернете. Волновой эффект мгновенный и интенсивный».

Другие статьи

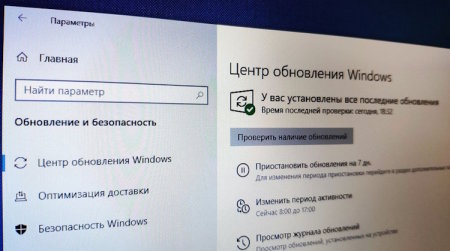

Исправляем ошибку установки обновлений Windows 10

Windows 10 — это уже не самая новая операционная система от Microsoft, но иногда пользователи

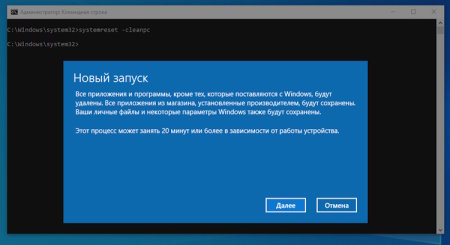

Сброс сетевых настроек Windows - командная строка

Сетевые проблемы могут быть очень раздражающими и влиять на нашу работу и повседневную жизнь. В